联合举办:省委宣传部、省委网信办、省总工会、团省委、省妇联、省教育厅、省工业和信息化厅、省公安厅、省卫生健康委、省广播电视局、省大数据局、

省国家保密局、省密码管理局、省国家安全厅、省通信管理局、中国人民银行山东省分行、国家计算机网络与信息安全管理中心山东分中心

协办单位:威海市委网信办

常见案例及原理分析:

案例一:

某网络公司是一家从事网络安全培训的企业,拥有员工100余人,学员500余人。该公司为了集中统一管理公司网络资源,统筹管理公司主机,提高效率,在公司内网设立了域。某天该公司的数据库发生数据泄露事故,企业重要客户信息及企业机密资源被窃取,间接损失数百万元。

案例一的网络安全原理:

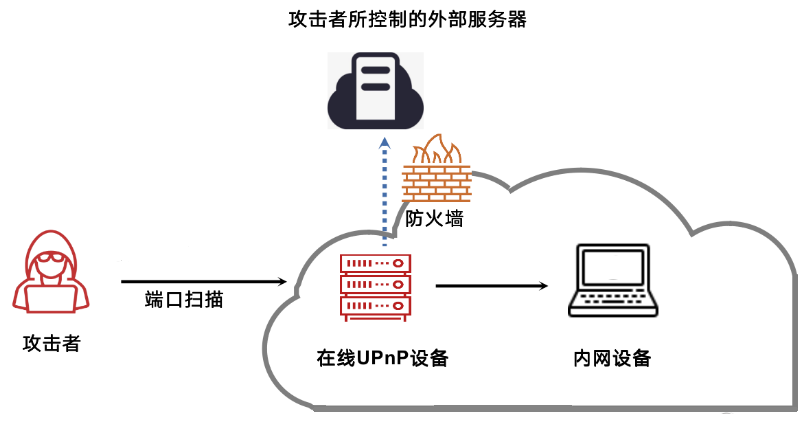

1)黑客利用该公司提供的公开网络接口(如公开网站、邮件服务器、DNS或暴露的API端口)进行渗透并取得权限。可以对Web进行端口扫描,之后可以对漏洞进行挖掘与利用,最后拿到域控制器的权限。

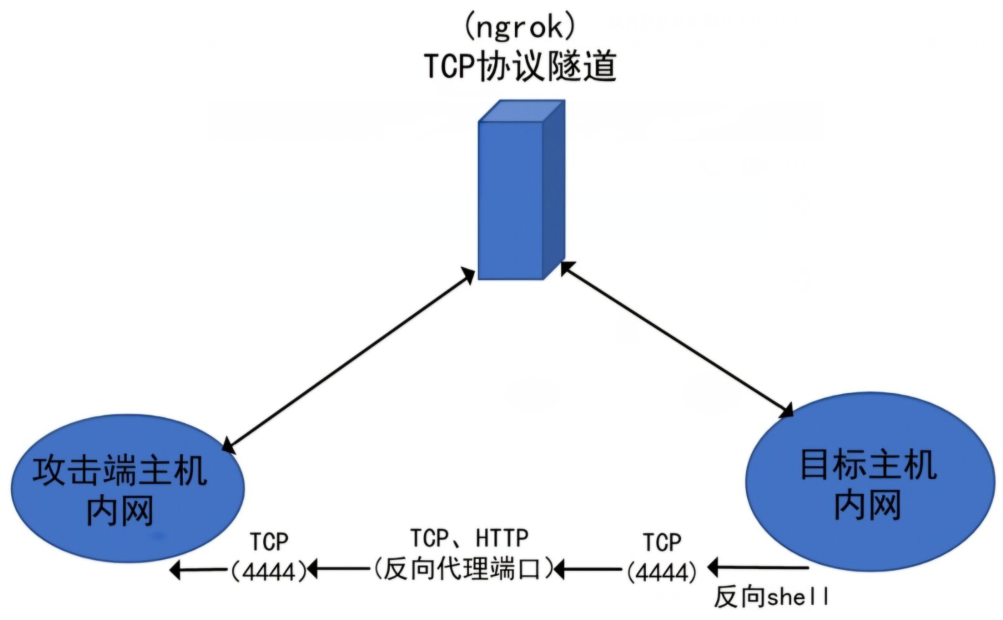

2)由于黑客与攻击目标主机不处在同一个网段,攻击者可以利用内网穿透(NAT穿透),以实现内网之间主机的网络通信。利用Metasploit进行渗透,首先制作外网木马程序,设置本地IP及监听端口,目标主机运行该木马反弹shell,攻击者即可操控对方电脑。

案例二:

小明是某家网络公司的员工,该公司在公司内网中设立了域,在小明入职时,公司为其分配了一台电脑及域账号。某天,小明在上班期间,收到了一个关于公司薪资的邮箱,小明点开了邮箱中的网址,之后其电脑便被黑客控制,黑客通过域内渗透成功拿到了企业机密信息。

案例二的网络安全原理:

1)黑客利用社会工程学对小明进行网络钓鱼攻击,拿到内网主机的控制权,之后在域内进行横向渗透,最终取得DC权限,拿到机密资源。

常见社会工程学攻击:

1)网络钓鱼攻击

攻击者伪装成合法实体,诱使目标点击恶意链接或提供个人敏感信息。

2)尾随攻击

攻击者通过社交技能跟随合法用户进入安全区域,绕过物理安全措施,获取物理访问权。

3)假冒身份

攻击者冒充合法用户身份或系统管理员,获取未经授权的访问权。

4)非技术性攻击

攻击者挖掘目标人的心理弱点、个人习惯等,挖掘出软肋。

案例三:

小刚是某网络公司员工,由于该域中域用户权限较低,无法在域成员主机上安装软件,于是联系网络管理员进行安装,网络管理员采用域管理员身份登录了域成员主机,并帮助其安装了某软件,于是小刚切换身份登录到了本地计算机的管理员,后执行mimikatz,从内存当中抓取了域管理员的密码,便成功的控制了整个域。

案例三中的网络安全原理:

社会工程学攻击:

攻击者通过社会工程学攻击使小刚接受了其要求,答应为黑客获取公司机密。

内网渗透原理:

小刚通过域成员主机,定位出域控制器IP及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管理员登陆过的主机IP,从域成员主机内存中dump出域管理员密码,进而拿下域控制器、渗透整个内网。

随着网络攻击手段的不断升级与复杂化, 越来越多的企业开始认识到其内部网络的潜在威胁和风险. 而作为企业网络安全基础之一的域控制器的端口号安全性问题成为了当前众多企业面临的一个重要挑战之一。

DNS服务端口:

域名服务器(DNS)负责解析域名到与之对应的 IP 地址以及其它关于 DNS 的相关信息查询请求等任务. 由于 DNS 是互联网的基础服务提供商之一, 因此它也承担着来自各种恶意软件和黑客的频繁的攻击行为。

TFTP/RADIUS服务端口:

TFTP 或 RADIUS 是一个用于文件传输或帐户授权的协议 ,通常与计算机之间的文件共享和网络设备管理相关联。TFTP 和 RADIUS 服务常常遭受暴力破解和其他形式的攻击。

DNS 及 TFTP/RADIUS 服务端口存在的安全隐患:

1)未授权访问:攻击者可通过攻击域控制器上的端口进而进入企业内部的网络并执行任意操作;

2)拒绝服务和拒绝服务类型漏洞(DoS):攻击者可利用此类漏洞通过大量请求消耗资源而导致服务不可用;

3)SQL 注入和数据泄露:由于管理员未正确设置密码策略和安全防护机制等原因导致了数据泄露及敏感信息被篡改等问题;

4)恶意软件感染和执行:通过恶意软件的感染和传播来进一步增加网络的风险和影响。